Hazırlayan: Sultan Öztürk - SEKOM SD-X & Bulut Teknolojileri Mühendisi

2021 yılında yayınladığımız, “Red Hat StackRox Security - Cloud-Native Aplikasyonlar ve Container’ların Güvenli Hale Getirilmesi” başlıklı yazımızda Red Hat’in StackRox alımını ve yenilikleri ele almıştık. ‘Red Hat Advanced Cluster Security for Kubernetes olarak konumlandırılan StackRox, Red Hat tarafından kısaca CS olarak isimlendiriliyor. CS, Kubernetes podların, imajların, çalışma zamanlarının, ana bilgisayarların ve altyapının güvenliğinin sağlanmasını hedefliyor.

Monolitic uygulamalara baktığımızda, çoğunlukla sanal sunucularda çalıştığını ve güvenlik önlemleri konusu hakkında tecrübe etmiştik. Microservislere geçtiğimizde ise konteyner yapıları hayatımıza girdi ve burada daha farklı, daha detaylı güvenlik önlemlerine ihtiyaç duyar olduk. Kubernetes-native’den yani bu altyapılara uygun olarak tasarlanmış güvenlik uygulamalarının bize nasıl faydalar sağlayacağından bahsetmek gerekirse, artırılmış güvenlik, kör noktaları bulma, tehditleri önceden tespit etme, önlem alma, zaman ve maliyet avantajı gibi birçok özelliğin yanında analiz ve araştırmalar için daha az efor ve daha fazla geliştirici üretimini en önemli avantajları arasında sıralayabiliriz.

Peki bu ürün Red Hat ailesinde nasıl konumlandırılıyor? Red Hat, Openshift ürünü ile zaten güvenli bir platform sunuyor, özellikle bu platform için yazılmış ve başka bir yerde kullanılmayan CoreOS işletim sistemi, onun üzerinde Kubernetes altyapısı, kendi network akışları ve bunların üzerine kurulan uygulamaların dışarıya güvenli bir şekilde açılması gibi önlemler vardır.

Red Hat tüm bunların üzerine Stackrox ürününü ekledi ve declarative security yapısına ulaştı. Böylelikle mevcut network akışlarınızda bulunan açıklarınızı listeler, çözüm önerileri sunar, şüpheli süreçlerinizi listeler, hangi sıklıkta çalışır, bu açıklar baseline’da mı, birilerinin kontrolü altında mı, yoksa şüpheli bir davranış mı gibi noktaları size sunuyor ve bu verilere bakarak gerekli önlemleri alma konusunda size yardımcı oluyor.

Hedef, yazılım aşamasından itibaren güvenliği sağlamak ve “born secure” kavramını hayata geçirmektir. Burada Stackrox CI/CD süreçlerine entegre edilerek, uygulamaların root kullanıcıları ile çalıştırılmamasından tutun da olası güvenlik açığı durumunda uygulamanın deployment sürecinin engellenmesine, uygulamanın canlı ortamlarda çıkana kadar olan tüm süreçlerinde born secure kavramının kullanılabilmesini mümkün kılıyor. Bu durum Developer-Security-Operations birimlerinin birlikte çalışmalarını daha da önemli hale getirmektedir.

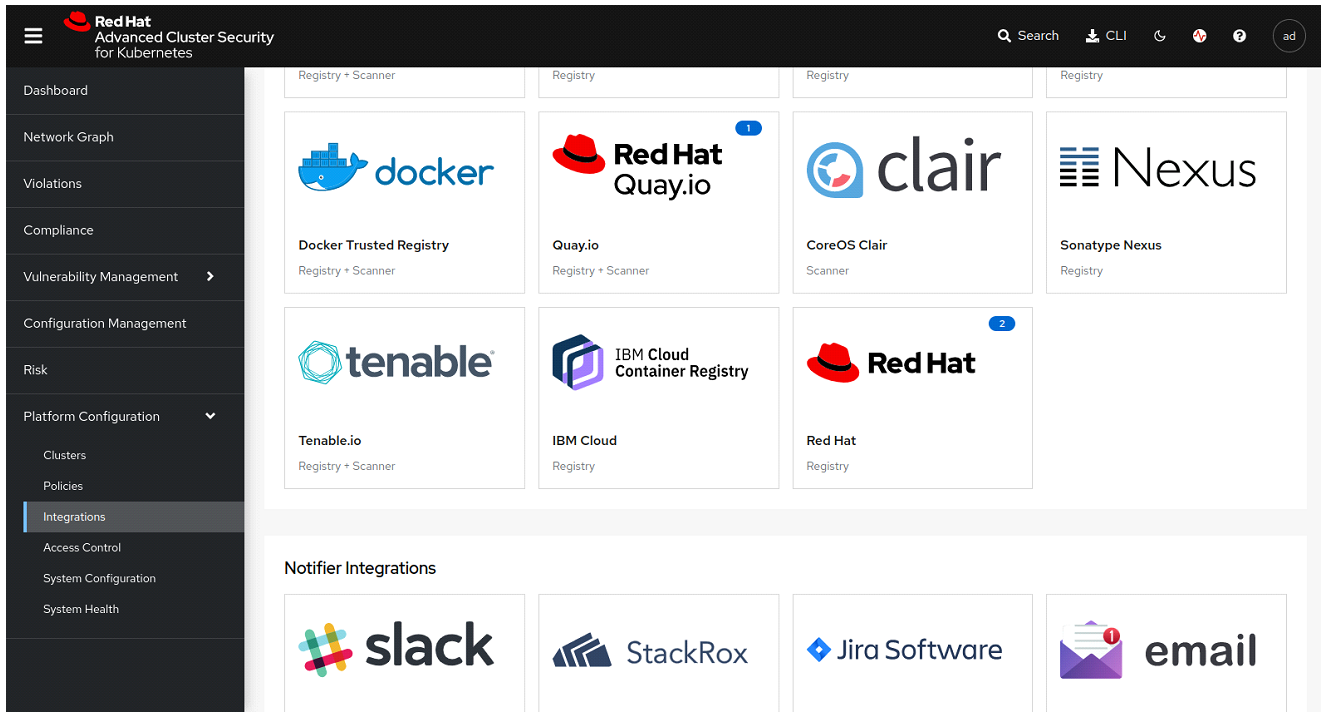

Peki, arayüz üzerinden Stackrox’un bize sunduğu özellikler nelerdir? Image tarama özelliği sayesinde başlangıçta Openshift üzerinde yer almayan Anchore, Google Cloud Container Analysis, Quay, Clair gibi ürünlerle, CI/CD süreçleriniz için seçtiğiniz seçtiğiniz Jenkins, CircleCI gibi ürünlere veya notifikasyonlar için kullandığınız birçok başka ürüne entegre edebilir, bu entegrasyonlar ile güvenlik ekiplerinize, pod’lar, namespace’ler, cluster’lar hakkında detaylı inceleme ve analiz imkanı verebilirsiniz.

Red Hat, Stackrox arayüzünde de diğer ürünlerinde olduğu gibi sizi cluster bilgilerinizi özet şekilde görüntüleyebileceğiniz bir Dashboard ile karşılıyor ve bu Dashboard’u dilediğiniz gibi özelleştirmenize de izin veriyor.

Compliance bölümüne geldiğimizde, dünyada kabul görmüş CIS, NIST, PCI ve HIPAA gibi bazı standartların tüm maddelerine uyumluluğunu listeleyebilir, deploymentlarınızı tarayıp, ona göre aksiyonlar alabiliyor hatta bu arayüzden alacağınız pdf ceya csv formatındaki raporlarınızı audit kontrol eden kişilere sunabilirsiniz

İsteklerinize göre değişiklik yapıp, yenilerini ekleyebileceğiniz özellikleriyle Policy Management ekranında, içerisinde hazır bulunan 30 gündür taranmamış deploymentlar, 90 günden eski image’lar gibi politikaları görebilirsiniz.

Violations bölümüne geldiğimizde, daha önce yarattığınız politikalarınıza çarpan işlemlerinizi listeliyorsunuz. Bir image içerisinde curl, wget gibi komutlar mı kullanılmış, dış kullanıcılara erişimler açık mı, hangi içerikler indiriliyor, bu işlemler hangi lifecycle’da ve hangi saatte yapılmış gibi detaylı bir inceleme yapma şansına sahip olabiliyorsunuz. Yarattığınız bazı politikaların ise dilediğiniz uygulamalarınızın deployment’larında ihlal olarak tutulmamasını sağlayabiliyorsunuz.

Risk bölümüne geldiğimizde artık önceki sonuçlarımıza göre cluster risk profilimizi oluşturmuş oluyoruz. Burada çıktılara göre uygulamalarınız en yüksek dereceden en düşük derece riskine göre sıralanıyor ve burada namespace, sıralanan risk hangi ortamınıza ait ve içinde hangi süreçler gerçekleşmiş gibi bilgilerinize ulaşabiliyorsunuz.

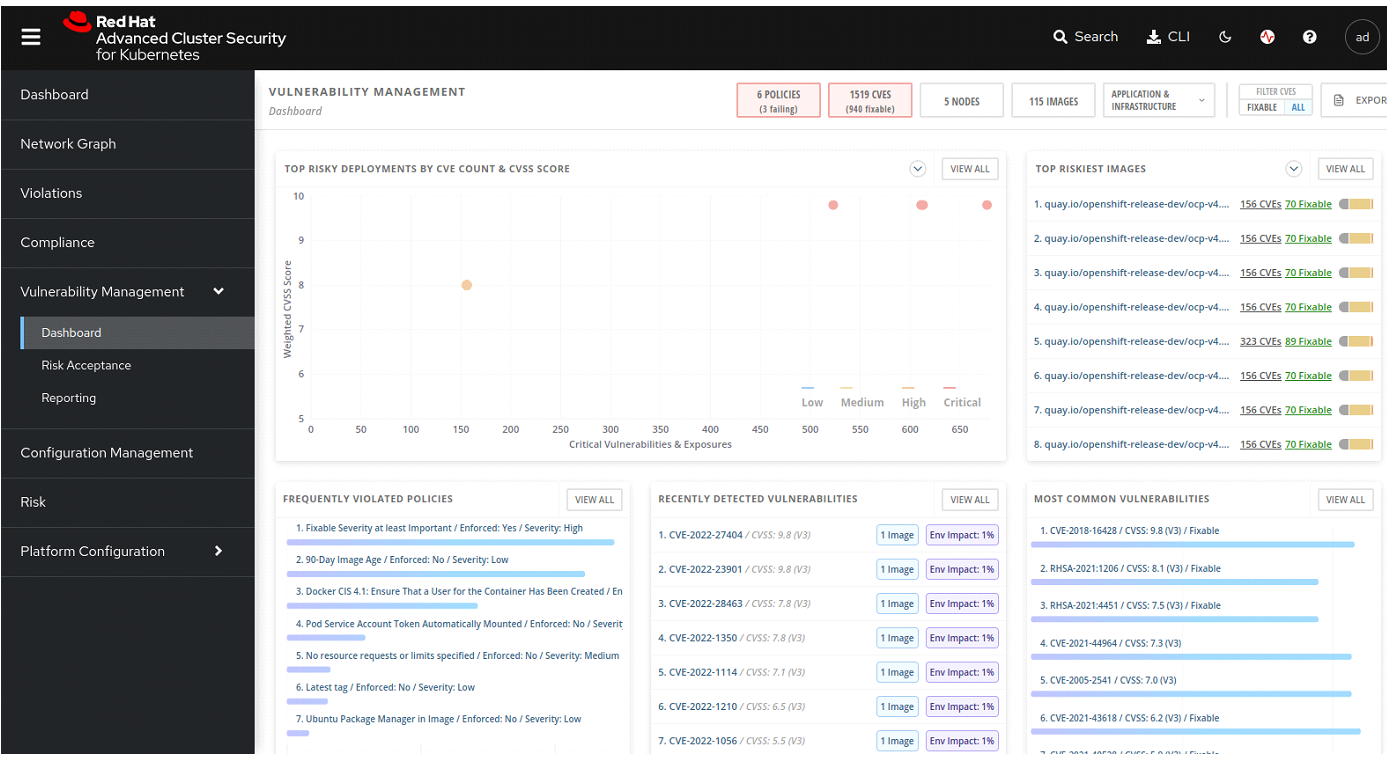

Vulnerability Management ekranında ise en çok ihlali gerçekleşen politikanız, en riskli image’larınız, en zayıf noktalar neler ise liste halinde size sunuluyor. Neredeyse her ekranda alabildiğiniz raporlama imkanı burada da mevcut. Hatta son versiyon ile birlikte haftanın her günü veya ay başında, ay ortasında otomatik olarak oluşturulup size mail atılmasını bile sağlayabiliyorsunuz.

Network Graph bölümünde, uygulama ortamınızın network grafiğini, erişimlerini, bunlara bağlı servis hesaplarını, namespace’leri, deployment’ları ve pod’lar arasındaki trafiği inceleyebiliyorsunuz. Ayrıca istediğiniz değişiklikleri anında deneyerek yeni oluşacak network ağının da stimülasyonunu yapabilir, ağ politikası yaml dosyası oluşturabilir, uygulayabilir ve indirebilirsiniz.

Replikalarınızı ve labellarınızı, proje ismi veya Kubernetes’de namespace olarak adlandırılan bölümleri, kullanılan network protocolunu (TCP/UDP) ve portlarını tek bir ekrandan listeleme imkanı bulabiliyorsunuz.

Son olarak, birçok detaylı kullanımının yanında, Openshift Pipelines entegrasyonu ile çalıştırdığınız pipeline loglarınızda oluşan ihlallerini ve size sunduğu önerileri yine bu bölümde görüntüleyebiliyorsunuz.

Red Hat Openshift ve tüm SD-X & Cloud ihtiyaçlarınızla ilgili bilgi almak için uzman ekibimizle hemen iletişime geçebilirsiniz!

Hızlı olmak, pek çok konuda fark yaratan bir özellik olarak karşımıza çıkıyor...

Devamını OkuTeknoloji, gündelik hayatımızı kolaylaştırmaya her geçen gün devam ederken kendisine...

Devamını OkuBulut teknolojilerinin en temel bileşenlerinden ‘Container’ların, dağıtım ve yönetimi...

Devamını OkuCloud (bulut) uygulamalarının yaygınlaşması, görsel ve sesli iletişimin iş yaşamının vazgeçilmez...

Devamını OkuBulut teknolojileri tabi ki özellikle bazı sektörler için güvenlik...

Devamını OkuBugün dünyada bir kurumun tüm gerçek zamanlı iletişim...

Devamını OkuMailiniz başarıyla gönderilmiştir en kısa sürede sizinle iletişime geçilecektir.

Mesajınız ulaştırılamadı! Lütfen daha sonra tekrar deneyin.